او گفت فکر نمی کند هیچ گروه دیگری در جهان وجود داشته باشد که چنین قابلیتی را دارا باشد. به نظر می رسد این گروه بسیار بسیار جلوتر از صنعت امنیت اطلاعات حرکت می کند. تشخیص این نوع از دستکاری تقریباً غیرممکن است.

۰

تاریخ انتشارچهارشنبه ۲۹ بهمن ۱۳۹۳ - ۱۰:۴۲

کد مطلب : ۲۰۹۷۰

شرکت امنیتی کسپرسکی گزارش داد:

حمله ویروس جدید به ایران/ جزئیات تازه درباره برادرخوانده جدید استاکسنت

بنا بر اعلام پی سی ورلد، یک گروه جاسوسی سایبری با استفاده از ابزارهایی مشابه با ادوات سرویس های جاسوسی آمریکا به مراکز مهمی در کشورهای ایران و روسیه نفوذ کرده است. نکته قابل توجه این که این ویروس از شیوه بسیار پیشرفته ای از نرم افزارهای مخرب برای اهداف خود استفاده می کند که پس از سرایت به رایانه افراد به هیچ عنوان قابل حذف نیست.

آزمایشگاه کسپرسکی در گزارش روز دوشنبه خود در حالی که تصمیم گرفت اشاره ای به ارتباط این گروه با آژانس امنیت ملی آمریکا (NSA) نکند، اعلام کرد گروهی تحت عنوان Equation (معادله) پشت صحنه ساخت این ادوات است.

ابزارها و نرم افزارهای مخرب و رخنه گر این گروه که نام معادله را به سبب علاقهاش به رمزگذاری برای خود برگزیده است، شباهت های زیادی به تکنیک های مورد استفاده NSA دارد که اسناد فوق محرمانه آن پیشتر در ۲۰۱۳ افشا شد. بر اساس این اسناد آژانس امنیت ملی آمریکا با استفاده از این تکنیک ها توانسته است دستگاه هایی در بیش از ۳۰ کشور جهان را به نرم افزارهای مخربی که تاکنون دیده نشده بود آلوده کند.

اما قابل توجه ترین یافته کسپرسکی آن است که این گروه قابلیت ویروسی کردن ثابت افزار یا فرم ویر حافظه سخت است، کد سطح پایینی که وظیفه برقراری ارتباط میان سخت افزار و نرم افزار را ایفا می کند.

این نرم افزار مخرب با برنامه ریزی مجدد فرم ویر دیسک سخت، باعث ایجاد سکتورهای مخفی بر روی دیسک می شود که بدون استفاده از یک رابط برنامه نویسی (API) سری قابل دسترسی نیستند. حذف این نرم افزار مخرب پس از نصب شدن غیرممکن است. فرمت کردن دیسک و نصب مجدد سیستم عامل هیچ تأثیری بر این نرم افزار نداشته و سکتورهای مخفی بر روی حافظه دست نخورده باقی می مانند.

به گفته "کاستین رایو" مدیر گروه تحقیق و بررسی آزمایشگاه کسپرسکی، با وجود آن که پیش از این تنها بر روی کاغذ از احتمال عملی این مسئله آگاه بودیم اما این تنها موردی است که تاکنون شخص مهاجم از چنین سطح فوق العاده پیشرفته ای از توان برخوردار است.

رایو همچنین گفت اطلاعات Equation بسیار فراتر از راهنمای عمومی استفاده از دیسک های سخت است که از طرف تولیدکنندگان منتشر می شود. این گروه از دستورهای خاصی برای عملیات مخرب خود استفاده می کند که تنها شرکت های سازنده به آن دسترسی دارند و برای خطایابی و ذخیره سازی بر روی دیسک های ساخت خود از آن ها استفاده می کنند. بسیاری از کدهای ATA که استاندارد دیسک های سخت را برای سهولت استفاده در تمام رایانه ها تشکیل می دهند به صورت عمومی اعلام می شوند. اما دستیابی به دسته ای از این کدهای منحصر به هر شرکت سازنده که اعلام نمی شوند، هزینه هنگفتی برای Equation در بر خواهد داشت.

او ادامه داد با توجه به این که توان برنامه ریزی دوباره تنها یک نوع دیسک سخت به شدت مشکل است، قابلیت انجام این کار بر روی انواع دیسک های سخت از شرکت های مختلف "تقریباً محال" است.

او گفت فکر نمی کند هیچ گروه دیگری در جهان وجود داشته باشد که چنین قابلیتی را دارا باشد. به نظر می رسد Equation بسیار بسیار جلوتر از صنعت امنیت اطلاعات حرکت می کند. تشخیص این نوع از دستکاری تقریباً غیرممکن است، فلش کردن دوباره درایو دیسک سخت یا تعویض فرم ویر نیز اثری در بر نخواهد داشت.

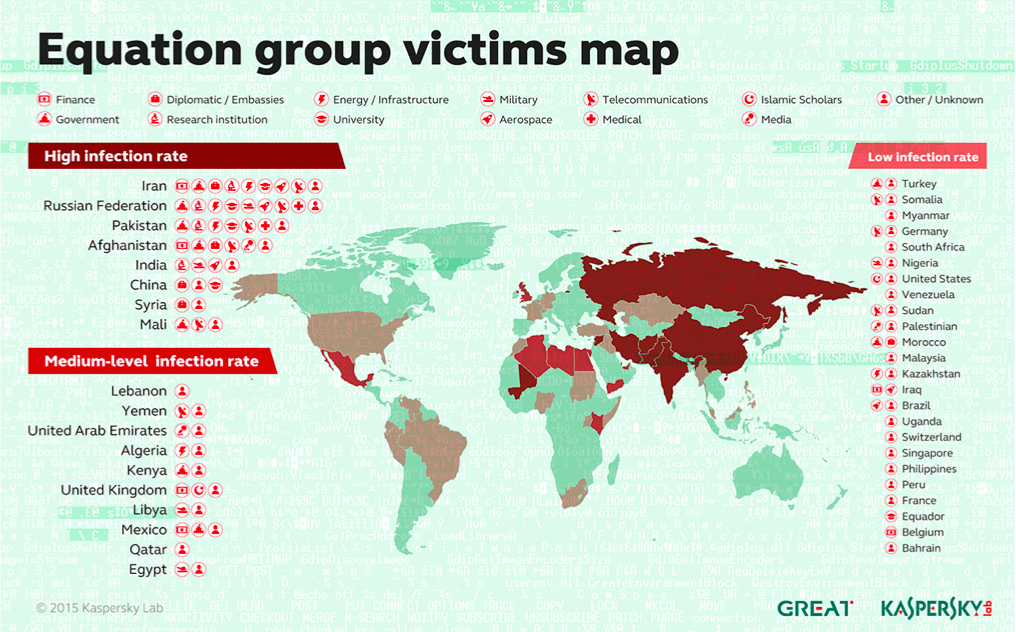

ایران بزرگترین قربانی حملات گروه Equation

(برای دیدن اندازه بزرگتر روی عکس کلیک کنید)

(برای دیدن اندازه بزرگتر روی عکس کلیک کنید)

به گزارش پی سی ورلد، نظر به ارزش بالای این روش رخنه کردن، جاسوس های اینترنتی گروه یادشده بسیار حساب شده از آن استفاده کرده اند. این پایگاه به نقل از مدیر کسپرسکی می گوید این بدافزار احتمالاً تنها برای باارزش ترین قربانی ها یا برای شرایط بسیار غیرمعمول کنار گذاشته شده است و ما تنها تعداد کمی از قربانیان را مشاهده کردیم که هدف این نرم افزار مخرب قرار گرفته اند.

مدیر گروه تحقیق و بررسی کسپرسکی همچنین از تشخیص بدافزار دیگری به نام Fanny خبر داد. به گفته کسپرسکی این کرم که در سال ۲۰۰۸ علیه اهدافی در خاورمیانه و آسیا به کار گرفته شد، برای نفوذ از همان رخنه هایی سود می برد که بدافزار استاکس نت جهت استفاده از آن برنامه ریزی شده بود. به گزارش این پایگاه اینترنتی، کرم استاکس نت که تصور می شود طرح مشترک آمریکا و اسرائیل باشد برای کارشکنی در عملیات غنی سازی اورانیوم از سوی ایران استفاده شد.

کاستین رایو این مسئله را که استفاده از دقیقاً دو رخنه یکسان در این دو بدافزار تنها یک تصادف باشد را غیرمحتمل دانست. کسپرسکی استفاده از آسیب پذیری های مشابه را به این معنی می داند که گروه Equation و توسعه دهندگاهان استاکس نت "یا یکی هستند یا با هم همکاری نزدیکی دارند." او همچنین گفت که قطعاً میان آن ها رابطه برقرار است.

گروه Equation همچنین از روش های ممانعتی (Interdiction) یکسان با آژانس امنیت ملی آمریکا برای رساندن نرم افزار مخرب به اهدافش استفاده کرده است.

استاکس نت و Fanny هر دو برای نفوذ به شبکه های "محبوس" طراحی شده اند که با اینترنت در ارتباط نیستند.

انتهای خبر/۱۰۲۴ ج